Privatsphäre, Datenschutz, Sicherheit & Anonymität: 4 Erkenntnisse, die Du kennen solltest.

Digitale Dienste begleiten uns täglich – in News, Apps, Browser-Einstellungen. Begriffe wie Privatsphäre, Datenschutz und Sicherheit werden oft verwechselt. Diese Vereinfachung führt zu falschen Entscheidungen. Dieser Beitrag erklärt die vier wichtigsten Erkenntnisse und zeigt konkrete Maßnahmen, mit denen Du ab heute wieder Kontrolle über Ihre Daten gewinnen kannst.

Warum diese Begriffe nicht austauschbar sind

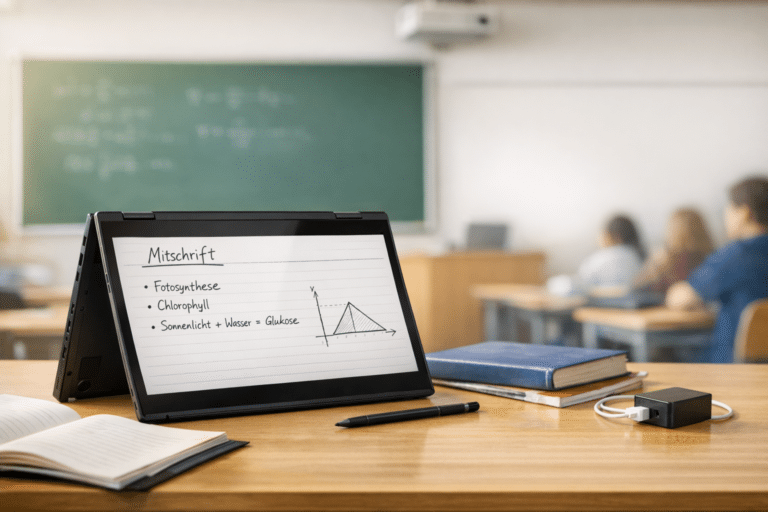

Kurzdefinitionen im Überblick

Die Schloss-Analogie

Erkenntnis 1 – Sicherheit ist nicht Privatsphäre (und Datenschutz ist etwas Drittes)

Informationssicherheit: Technik (Vertraulichkeit, Integrität, Verfügbarkeit)

Firewalls, Verschlüsselung, starke Passwörter, Updates, Backups – das sind Schutzmaßnahmen, die Systeme und Daten absichern.

Privatsphäre: Ihr persönlicher Kontrollraum

Privatsphäre ist das Recht auf informationelle Selbstbestimmung: Sie entscheiden, welche Daten zu welchem Zweck geteilt werden.

Datenschutz: Rechtliche und organisatorische Regeln

Datenschutz übersetzt dieses Prinzip in konkrete Pflichten für Organisationen (z. B. Rechtsgrundlagen, Zweckbindung, Datenminimierung, Löschkonzepte, Betroffenenrechte).

Praxisbeispiel: „Perfekt gesichert“ und trotzdem neugierig – wie das zusammenpasst

Eine Plattform kann technisch hervorragend abgesichert sein – und trotzdem Ihre Privatsphäre massiv einschränken, wenn sie standardmäßig umfangreiche Profile bildet. Schlussfolgerung: Sicherheit ersetzt Privatsphäre und Datenschutz nicht.

Erkenntnis 2 – Das „Ich habe nichts zu verbergen“ – Argument ist ein Denkfehler

Warum Privatsphäre alle betrifft (Rechte, Machtasymmetrien)

Privatsphäre ist ein anerkanntes Menschenrecht, verankert in vielen Verfassungen und internationalen Abkommen. Ohne Privatsphäre entstehen Machtasymmetrien: Andere wissen viel über Sie – Sie wissen wenig darüber, was mit diesen Informationen geschieht.

Bessere Formulierungen statt „nichts zu verbergen“

Konkrete Risiken

Profilbildung, Preis- und Angebotsdiskriminierung, Manipulation, Phishing/Identitätsdiebstahl, „Chilling Effects“ (verändertes Verhalten aus Angst vor Überwachung).

Erkenntnis 3 – Das Privacy-Paradox: Warum wir gegen unser Interesse handeln

Ursachen: Sofortbelohnung, Bequemlichkeit, falsches Kontrollgefühl

Gegenmaßnahmen mit Hebelwirkung

Mini-Case: App-Berechtigungen & Social-Login

Erkenntnis 4 – Die Illusion der Anonymität im Netz

Inkognito-Modus: Was er kann – und was nicht

Inkognito/Privatmodus löscht lokale Spuren (Verlauf, Cookies) auf Ihrem Gerät. Er verhindert keine Nachverfolgung durch Websites, Provider oder Netzwerk-Admins. Inhalte sind nur geschützt, wenn die Zielseite HTTPS nutzt; Fingerprinting und IP-basierte Erkennung bleiben möglich.

VPN vs. Tor: Stärken, Grenzen, Auswahlkriterien

Risiko minimieren statt „unsichtbar“ sein

Setze auf Datenminimierung, Ende-zu-Ende-Verschlüsselung, gute OpSec (Betriebssicherheit) und bewusste Tool-Auswahl – statt auf absolute Anonymität.

Unterschiede auf einen Blick

Vergleichstabelle

|

Begriff |

Worum geht’s? |

Wer entscheidet/haftet? |

Beispiel |

|---|---|---|---|

|

Privatsphäre |

Persönlicher Kontrollraum |

Du (Einstellungen, Sharing) |

Profil nur für Freunde |

|

Datenschutz |

Regeln & Pflichten im Umgang mit personenbezogenen Daten |

Organisationen (rechtlich) |

Löschkonzept, Rechtsgrundlage |

|

Informationssicherheit |

Technik/Prozesse für CIA (Vertraulichkeit/ Integrität/ Verfügbarkeit) |

IT/ Organisation |

Verschlüsselung, 2FA, Backups |

|

Anonymität |

Handeln ohne Personenbezug |

Du (Nutzung/OpSec); technische Grenzen |

Veröffentlichung ohne Klarnamen |

Handlungsteil – 8 konkrete Schritte (≤30 Minuten Startaufwand)

KPI-Vorschläge (messbar in 14 Tagen)

Fazit: Wissen schafft Kontrolle

Privacy-by-Design: Optionen statt Ohnmacht

Es gibt wachsende Angebote, die Privatsphäre als Standard umsetzen – z. B. datenschutzfreundliche E-Mail-Dienste (beispielhaft: mailbox.org, Proton, Tutanota) oder Tools mit Ende-zu-Ende-Verschlüsselung. -> Die Wahl existiert.

Disclaimer & Nächster Schritt

Dieser Beitrag ersetzt keine Rechtsberatung.

Nächster Schritt: Starten Sie mit der 8-Punkte-Checkliste oben und tracken Sie Ihre KPI-Fortschritte zwei Wochen lang.